Einführung in die Kryptografie

Einleitung

Anhang:

Warum Verschlüsselung?

Früher:

- Kommunikation mit persönlichem Kontakt, oft unter 4 Augen

- Viel Aufwand zum Abhören (Wanzen, individuelle Beschattung)

Heute:

- Abhängigkeit von nicht vertrauenswürdigen dritten Personen zur

Nachrichtenübermittlung (Boten, Post, Telefon, Funk, Internet, ...)

--> Keine Möglichkeit mehr, unter 4 Augen zu sprechen

- Immer weniger Aufwand für wenige Mächtige um immer mehr abzuhören,

zu speichern und auszuwerten (Knopfdruck)

Neugierige mit enormer Datensammelwut:

- US-Regierung: wünscht Clipper-Chip, Schlüssel beim Staat hinterlegt

- FBI: wünscht Telefone mit eingebauter Abhörmöglichkeit

- Frankreich, China, ...: Kryptografieverbote

- Weltweit "Marketing"-Unternehmen: Gläsernen Kunden zum zuspammen

- USA: haben Echelon installiert

- DDR: haben Telefon-Richtfunkstrecken abgehört

Notwendigkeit, Daten vor Dritten zu verbergen:

- um illegale schmutzige Aktivitäten zu vertuschen (braucht wohl

keiner von uns):

- Terrorismus, Kinderpornografie, Waffenhandel, ...

- um das zu tun, was man für richtig hält aber u.U. verboten ist

(betrifft alle sozial und politisch Aktiven und Andersdenkenden):

- Fremdgehen, mehrere Beziehungen gleichzeitig

- Atommüll-Transporte blockieren

- politisch Verfolgten, Asylbewerbern helfen

- mit Verwandten zu diskutieren, wie man das Erbe von

Verstorbenen an der Erbschaftsteuer vorbei wegschafft

- PGP programmieren und verteilen, ...

- um das zu tun, was man für richtig hält und nicht verboten

ist (betrifft die Mehrheit der Bevölkerung)

|

Oft gehört: "Ich mache nichts Illegales und habe daher nichts zu

verbergen."

|

Daten, die vor unbefugten Dritten geheimgehalten werden

müssen:

- Preisangebote im Geschäftsleben

- Wissen, Patente

- Medizinische Daten, Krankheiten

- Identität von Informanten von Insiderinformationen über Mißstände

- Politische Einstellungen

- Lebenseinstellungen, Sozialverhalten

- Essensgewohnheiten

Gefahren:

- Entgangene Aufträge

- Diebstahl von teurem Know-How

Weitere Gefahren: Wenn umfangreiche Daten von vielen

Personen den Mächtigen zur Verfügung stehen, dann entstehen ihnen ganz

neue unerwünschte Entscheidungsmöglichkeiten!

- Keine Einstellung oder gar Entlassung durch Arbeitgeber (z.B. weil zu

konservativ/progressiv, wegen Boykott von einer bestimmten

Fastfoodkette)

- Verweigerung von Krediten durch Banken (z.B. wegen angeblich zu

teurer Hobbys, "unlauterem" Lebenswandel)

- Verweigerung von Krankenversicherung (z.B. wegen tatsächlicher

oder angenommener Krankheit)

- Verweigerung von Visa, Arbeits- und Aufenthaltsgenehmigungen (z.B.

weil politisch aktiv)

Gefahren durch falsche Schlußfolgerungen:

- Jemand isst "Körnerfutter" und kauft im Bioladen. Folge: Er wird

für krank/gebrechlich gehalten.

- Jemand gibt in der Werkskantine eine Runde Bier an Kollegen aus.

Folge: Personalchef liest Kaufdaten und hält ihn für einen Alkoholiker.

- Jemand kündigt sein Telefon. Telefongesellschaft kriegt Verwaltung

nicht hin und schickt weiter (unberechtigt) Rechnungen. Kunde zahlt

aber nicht. Folge: Eintrag bei Schufa als Betrüger oder als

zahlungsunfähig.

- Jemand hat keine Freundin und wird für schwul gehalten.

Ergebnis: Orwell'scher Staat. Alles ist erlaubt, aber

man muß mit den Konsequenzen rechnen. (Wie z.B. Ausreiseantrag in der

DDR)

|

Kryptografie schützt euch davor, daß Dritte die Kenntnis eurer

legalen Aktivitäten auf illegale Weise mißbrauchen.

|

Seitenanfang

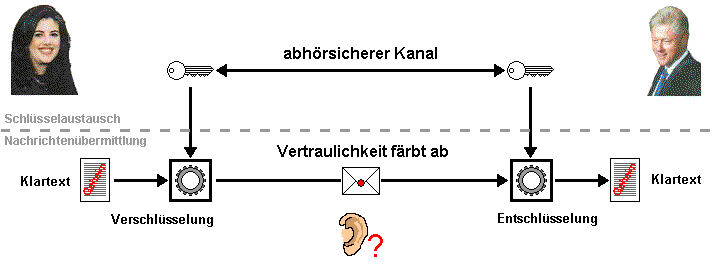

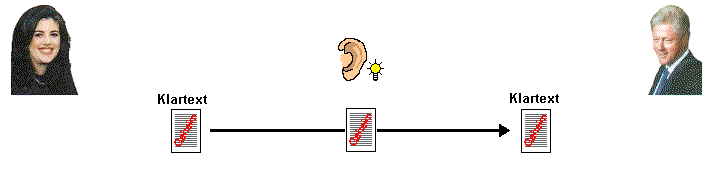

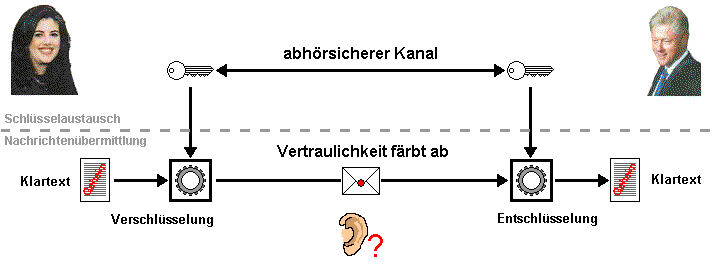

Symmetrische Verschlüsselung

Problem: keine Vertraulichkeit (Daten werden abgehört und mißbraucht.)

Forderung: Vertraulichkeit über abhörbarem Kanal

Lösung: Verschlüsselung

Symmetrische Verschlüsselung - Beispiele

Bei guten modernen Verfahren: Angriffsmöglichkeit nur

durch Ausprobieren aller Schlüssel.

Daher Schlüssellänge: mindestens 128 bit

(mindestens 1043 (~ 2128) mögliche Schlüssel)

Eigenschaften:

- schnell

- gut untersucht

- bieten Vertraulichkeit

- Schlüssel geheim, Verfahren öffentlich bekannt

- gleicher Schlüssel für Ver- und Entschlüsselung

- abhörsicherer Kanal mindestens einmal nötig

- jeder muß jeden treffen

- viele geheime Schlüssel pro Person

- spontane vertrauliche Kommunikation unmöglich

Seitenanfang

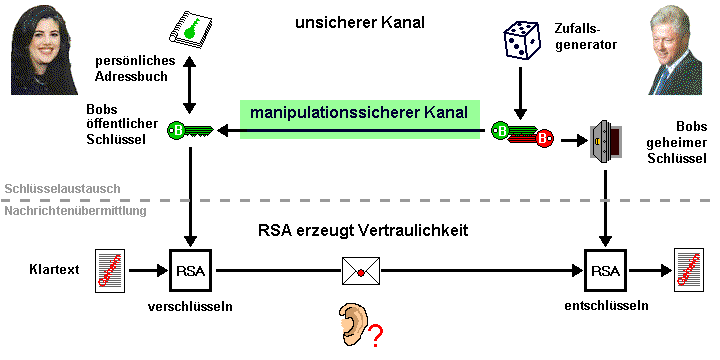

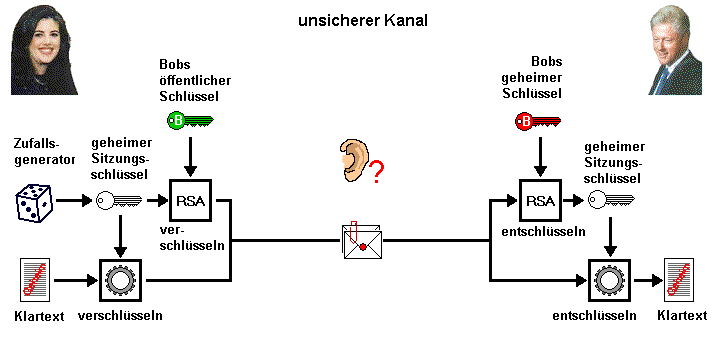

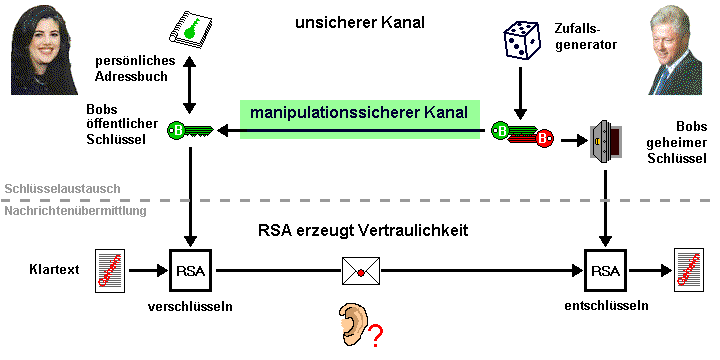

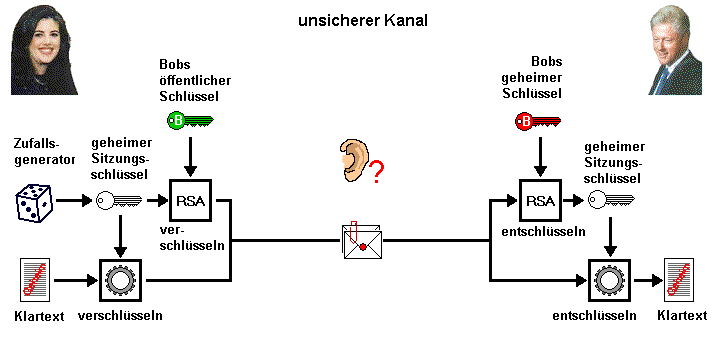

Asymmetrische Verschlüsselung mit RSA

Probleme bei symmetrischer Verschlüsselung:

- abhörsicherer Kanal mindestens einmal nötig

- viele geheime Schlüssel pro Person

Forderung: Schlüsselaustausch über abhörbarem Kanal

Lösung: Asymmetrische Verschlüsselung (public key

cryptography), z.B. mit RSA

Schlüssellänge: mind. 1024 bit nötig

Eigenschaften asymmetrische Verschlüsselung:

- gut untersucht

- 1000x langsamer (Lösung durch Kombination symm. und

asymm. Verfahren)

- bieten Vertraulichkeit

- Schlüsselpaare (öffentlich zur Verschlüsselung, geheim zur

Entschlüsselung)

- einfacheres Schlüsselmanagement, weil nur ein geheimer aber viele

öffentliche Schlüssel

- kein abhörsicherer Kanal nötig, da Einwegfunktion

- manipulationssicherer Kanal für Schlüsselaustausch einmal nötig

(z.B. Telefon), persönliche Bekanntschaft vorausgesetzt

- jeder muß jeden zwecks Schlüsselaustausch einmal sprechen

- spontane vertrauliche Kommunikation möglich aber umständlich

Seitenanfang

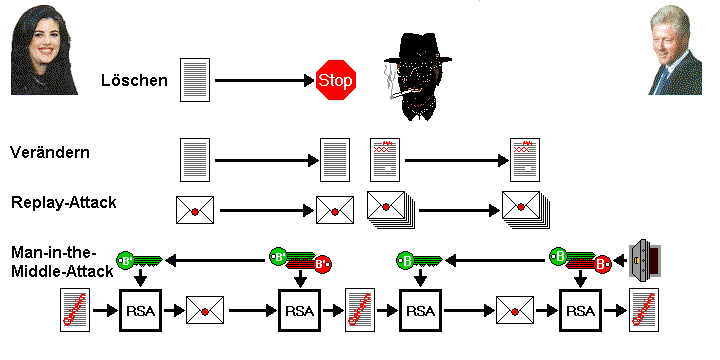

Warum digitale Unterschriften?

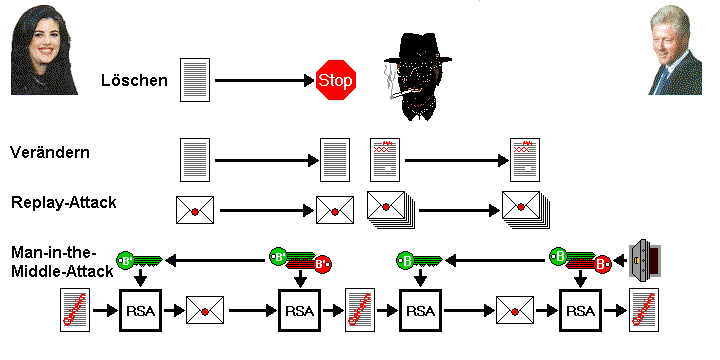

Mögliche Aktionen:

- echte Aufträge, gefälschte Adressdaten

- falsche Nachrichten (Klassiker: "Bestellung einer Waschmaschine",

Denunziation in Newsgruppen)

- Bestellungen aufgeben und nach Lieferung widerrufen

- unauthorisierte Nutzung von Computern

- Nachrichten stoppen

- Nachrichten verändern (auch verschlüsselte!)

- Nachrichten wiederholen, "replay-attack"

- man-in-the-middle-attack

Gefahren:

- finanzieller Schaden

- Datenverlust, kriminelle Aktionen von eigenem Rechner

- Verlust der Vertraulichkeit

Seitenanfang

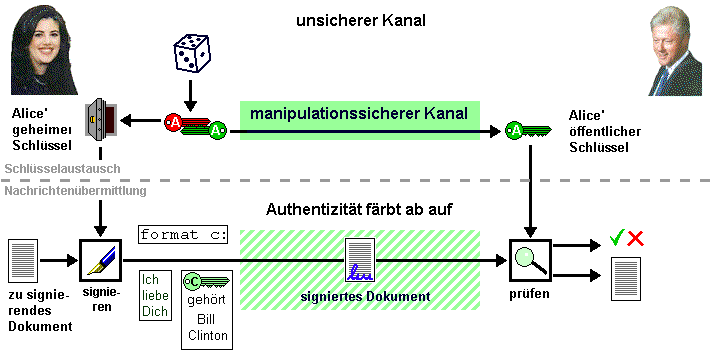

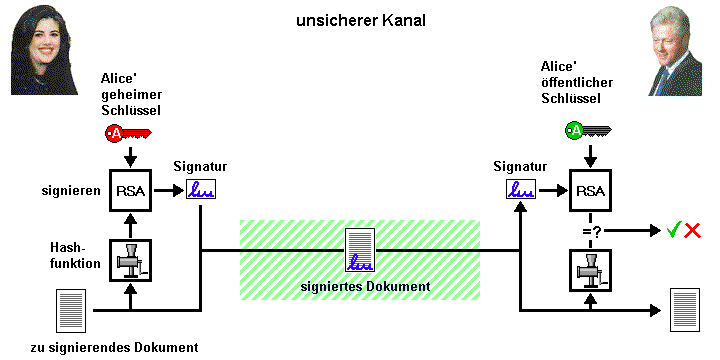

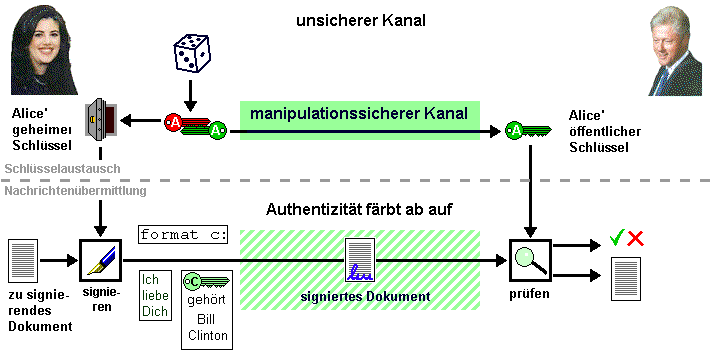

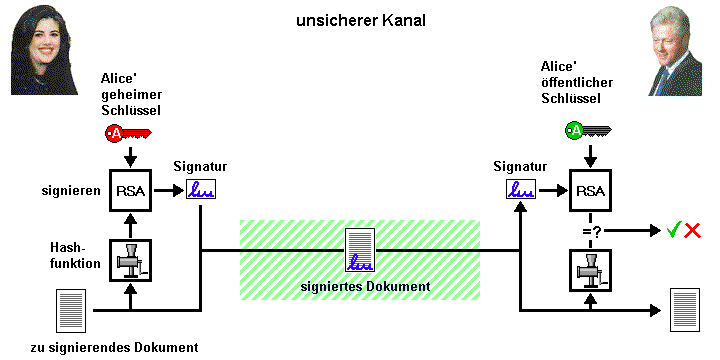

Digitale Unterschriften: Prinzip

Probleme:

- zufällige oder absichtliche Änderungen

- falscher oder nichtidentifizierbarer Absender

- Leugnen von Aktionen

Forderungen:

- Integrität (Schutz vor Änderungen)

- Authentizität (Bindung Unterzeichner - Dokument)

- Unwiderrufbarkeit (Beweisbarkeit gegenüber Dritten)

Lösung: Digitale Unterschriften

Detailliertere Funktionsweise von digitalen Unterschriften

Eigenschaften von digitalen Unterschriften:

- gut untersucht.

- bieten Integrität, Authentizität.

- bieten noch keine Unwiderrufbarkeit (Aussage gegen Aussage).

- Schlüsselpaare (geheim zum Signieren, öffentlich zum Prüfen).

- einfaches Schlüsselmanagement, weil nur ein geheimer aber viele

öffentliche Schlüssel.

- manipulationssicherer Kanal für Schlüsselaustausch einmal nötig

(z.B. Telefon), persönliche Bekanntschaft vorausgesetzt.

- jeder muß jeden zwecks Schlüsselaustausch einmal sprechen.

- spontane authentische Kommunikation nur bei persönlicher

Bekanntschaft möglich, wenn auch umständlich.

Seitenanfang

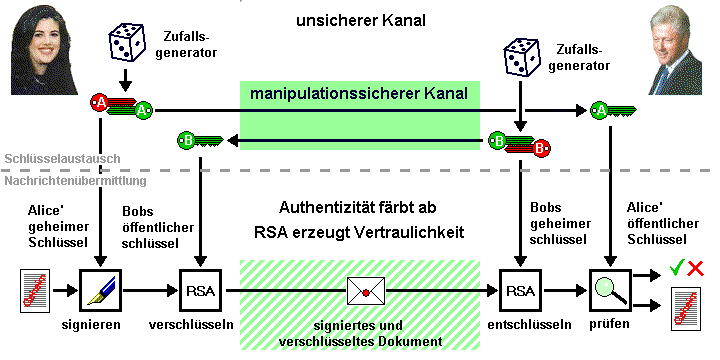

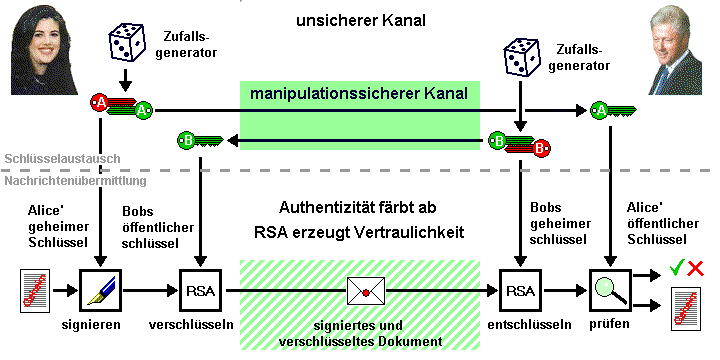

Kombination von Verschlüsselung und digitalen

Unterschriften

Merke:

|

Verschlüsselung und digitale Unterschrift sind zwei verschiedene

Dinge, die aber miteinander kombiniert werden können!

|

| |

Alice: |

|

Bob: |

| Unterschrift |

signiert mit eigenem geheimen Schlüssel und zwecks

Authentizität. |

--> |

prüft mit Alice' öffentlichem Schlüssel. |

| Verschlüsselung |

verschlüsselt mit Bobs öffentlichem Schlüssel

zwecks Vertraulichkeit. |

entschlüsselt mit eigenem geheimen Schlüssel. |

Seitenanfang

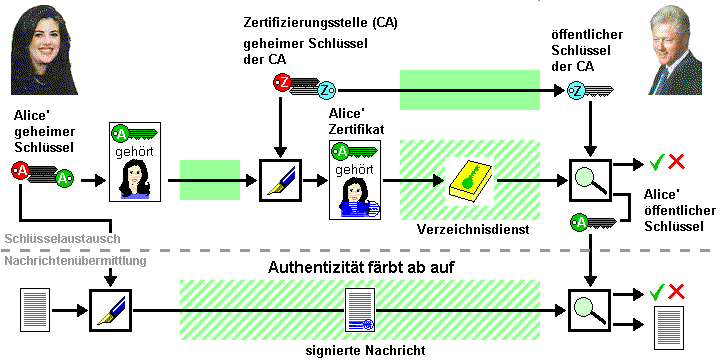

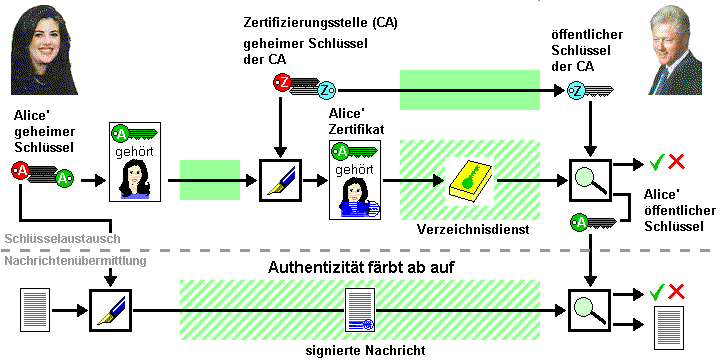

Schlüsselaustausch, Zertifizierungsstellen und

Sicherheitsinfrastrukturen

Probleme:

- manipulationssicherer Kanal für Schlüsselaustausch einmal nötig.

- jeder muß jeden sprechen (z.B. per Telefon), persönliche Bekanntheit

vorausgesetzt.

- spontane authentische und vertrauliche Kommunikation umständlich,

persönliche Bekanntschaft oft vorausgesetzt.

Lösung:

- digitale Unterschriften auf Schlüssel, "Zertifikate"

- Unterzeichner bzw. Zertifizierungsstellen (CA, certification

authority)

Prinzip:

- Unterzeichner versichert per digitaler Signatur, daß er mit

Inhaber einen authentischen Schlüsselaustausch durchgeführt hat und

der Schlüssel dem Inhaber wirklich gehört.

- Prüfer besorgt sich den öffentlichen Schlüssel des Unterzeichners

und vertraut, daß Unterzeichner ehrlich ist.

Eigenschaften:

- manipulationssicherer Kanal für Schlüsselaustausch mit Unterzeichner

einmal nötig.

- Authentizität und Integrität färben auf Teilnehmer untereinander ab.

- bieten Unwiderrufbarkeit (mit Unterzeichner als Zeugen für Besitz

eines Schlüssels).

- Teilnehmer muß seinen Schlüssel nur wenigen Unterzeichnern geben.

- Teilnehmer muß den Schlüssel von nur wenigen Unterzeichnern

empfangen.

- Wenig Aufwand für Teilnehmer.

- Zertifizierungsstelle bzw. wenige Unterzeichner machen die Arbeit.

- spontane authentische und vertrauliche Kommunikation leicht.

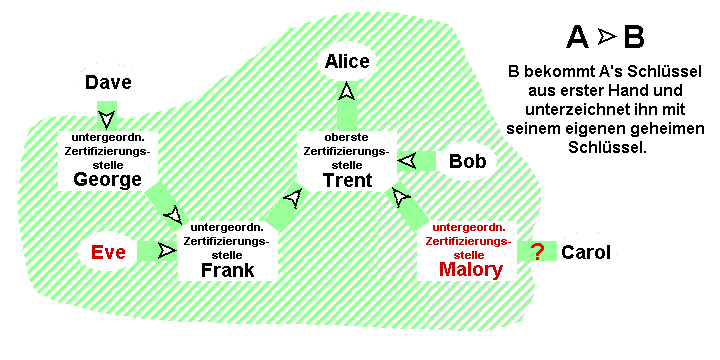

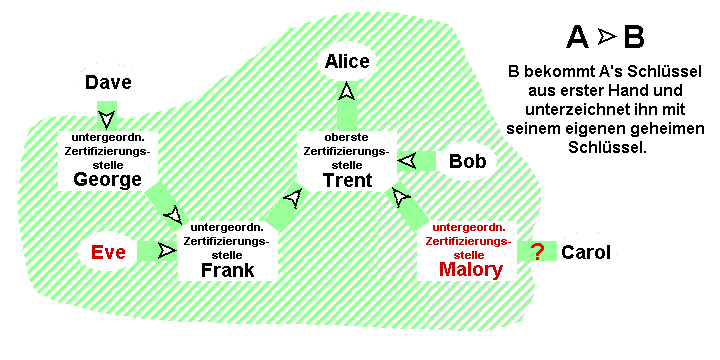

Beispiele für Vertrauensbeziehungen:

- Alice bekommt den Schlüssel von Trent aus erster Hand.

- Trent bekommt die Schlüssel von Bob, Frank und Malory aus erster

Hand, unterschreibt sie mit seinem eigenen Schlüssel und verbreitet

sie ...

- Alice prüft Eves Schlüssel mit Franks Schlüssel, den sie mit

Trents Schlüssel prüft, den sie aus erster Hand hat.

- Carols Schlüssel kann nicht vertraut werden, da der Unterzeichner

Malory unzuverlässig ist.

- Eves Schlüssel wird vertraut, obwohl sie unzuverlässig ist, weil

es auf Franks Vetrauenswürdigkeit ankommt.

- Daves Schlüssel kann nicht vertraut werden, weil zu dessen

Verifizierung zu viele Schritte nötig sind.

- Ein Schlüssel kann von mehreren Leuten unterschrieben werden.

- Sind die Unterzeichner nur teilweise vertrauenswürdig, dann kann

Alice eine Mindestzahl von Unterschriften erwarten.

Seitenanfang

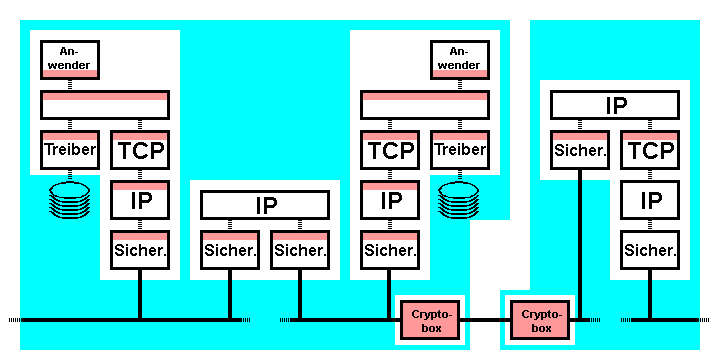

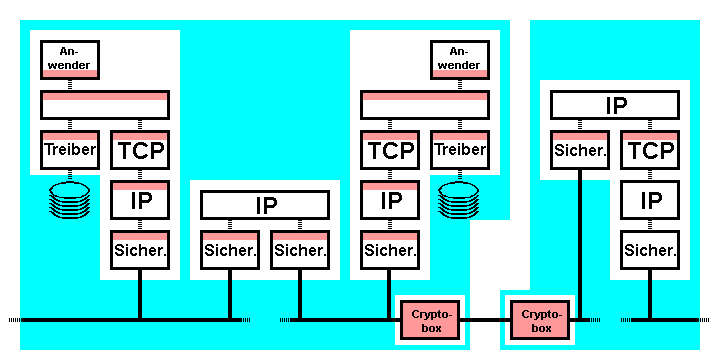

Implementation von Verschlüsselung und Unterschriften im Computer

- Treiber für lokale Festplatte

- Einbindung von lokalen und entfernten verschlüsselten Resourcen

- Punkt-zu-Punkt-Verbindungen

- Absicherung des lokalen Netzwerkes

- globale Rechner-zu-Rechner-Absicherung (IPSec, TLS)

- Anwendungssoftware (E-Mail, WWW, Telnet usw.)

- Virtual Private Network (VPN)

Empfehlenswerte Implementation hängt von Art der

Angriffe, gewünschter Schutz, Standorten, Nutzungsberechtigten und Art

der Nutzung ab.

Seitenanfang

Ausblick: Anwendungen von Kryptografie

Bisher:

- in den letzten 2000 Jahren: Verschlüsselung

- in den letzten 30 Jahren: auch digitale Signaturen

- erst in den letzten 10 Jahren im Computer zur Anwendungsreife

gelangt

Weitere Möglichkeiten:

- alles in den letzten Jahrzehnten entwickelt

- noch fast nichts davon zur Anwendung gelangt

- Verwaltung von Generalschlüsseln und Ersatzschlüsseln

- Geheimnisse zerteilen und zusammenfügen

- Zeitstempel

- simultaner Austausch von Geheimnissen

- simultanes Unterzeichnen von Dokumenten

- digital Münzen werfen

- digital Pokern (Karten mischen und welche ziehen)

- digitale Wahlen

- digitales Geld

- anonyme Verbreitung von Daten

- Rechnen mit verschlüsselten Daten

Seitenanfang

Anhang

Symmetrische Verschlüsselung - Beispiele

Einfaches (unsicheres) Beispiel:

Verfahren: Alphabet verschieben

Schlüssel: 4 nach rechts

Klartext: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Geheimtext: EFGHIJKLMNOPQRSTUVWXYZABCD

Aus: ICH LIEBE DICH

wird: MGL PMIFI HMGL

Beispiele:

- DES (Data Encryption Standard, 56 bit, geknackt)

- Triple DES (112 bit)

- IDEA (128 bit)

- RC4 (40 - 1000 bit)

- u.v.m.

Seitenanfang

Kombination symm. und asymm. Verfahren (Hybridverfahren)

vereinigen Vorteile beider Verschlüsselungsverfahren

| Kriterium |

symm. Verfahren |

RSA |

Kombination |

| Alternative Verfahren |

viele |

wenige |

|

| Geschwindigkeit |

++ |

-- |

+ |

| abhörsicherer Kanal nötig |

ja |

nein |

nein |

| geheime Schlüssel |

viele |

einer |

einer |

| Schlüsselmanagement |

- |

+ |

+ |

| Anwendungsmöglichkeiten |

wenige |

viele |

viele |

Seitenanfang

Detailliertere Funktionsweise von digitalen Unterschriften

Wegen Sicherheit und Geschwindigkeit Verwendung von

Hashfunktionen ( eine Art "Prüfsumme")

Seitenanfang